Lasciato Windows perchè troppo vulnerabile, ho deciso di cimentarmi con Ubuntu, e la cosa che mi è venuta in mente di fare, è quella di postare questa guida su come craccare una rete WEP, WPA, WPA2 usando l'ultima Release di Ubuntu, ovvero la Ubuntu 10.04 LTS. L'esperimento è stato testato sulla MIA connessione, che ahimè possiede una cifratura WEP e non WPA o WPA2 ( potrei mettere la WPA o WPA2, ma ho paura di incasinare le cose ). Ho ritenuto anche giusto postarla anche perchè non è stata postata, quindi chi ne avesse bisogno, eccola qua.

Ho deciso di struttuare la guida in 4 punti, così sarà MOLTO chiaro a tutti coloro che la leggeranno :

Teoria

Teoria

Pratica

Pratica

Consigli

Consigli

Diritti

Diritti

Teoria

Teoria

Quando compriamo un Router o un qualsiasi apparecchio che ci consenta la connessione ad Internet, siamo costretti a settarlo in modo che quando lo accendiamo, la Rete ci indentifichi, e quindi ci consenta la connessione ad essa; questo si chiama "Configurazione". Ma questo lo sapete già. Con la nascita della Globalizzazione ( 1981 ) il mondo entrò in una vera e propria Rivoluzione. Certo, esistono tanti tipi di Globalizzazione : sociale, politica, economica, culturale ecc...Ma quella che a noi interessa maggiormente è il punto di vista tecnologico. Quando accediamo per la prima volta alla rete Internet, essa deve poter riconoscerci, come ? Grazie all'ausilio dei Protocolli di rete. Un esempio banale ma abbastanza completto di Protocollo di Rete è l'IP ( Internet Protocol ). L'IP è come il telefono di casa, solo che il Telefono serve per identificarci nella rubrica telefonica, l'IP serve ad identificarci nella rete. Insieme ai Protocolli di Rete, si aggiungono i cosiddetti Packages ( ovvero PACCHETTI ). Essi sono costituiti da un insieme di informazioni che provengono da qualcosa, si associano a qualcosa, e sono destinati a qualcosa. Prendiamo per esempio l'utilizzo di un File Sharing ( ovvero quel programma che ci consente di poter scaricare ). Esso lavora in questo modo : Dal sito si scarica il Tracker ( informazione che proviene dal sito, in questo caso ), il Tracker si associa al nostro IP ( cosa che permette SOLO A NOI di scaricare quel file, altrimenti lo scaricherebbero tutti ) e infine il Tracker raggiunge la sua destinazione, ovvero il File Sharing dal quale noi lo andremo a scaricare. Quando ci identifichiamo nella rete, ogni singolo pacchetto che noi scambiamo con qualsiasi sito Internet, si associa al nostro IP, in modo tale da consentirci SOLO A NOI ( in quel momento ovviamente ) di fare quella determinata cosa. La rete non è sicura. Ogni giorno c'è qualcuno che cerca di penetrare qualche sistema informatico per poterlo usare a proprio vantaggio, o magari per fare dei test ( Penetration Test ). Uno di questi "Penetrarion Test" potrebbe proprio essere quello di Craccare una rete WiFi ( Wireless ). Ogni Router ha una sua protezione, composta da una cifratura con algoritmo ( WEP, WPA-PSK, WPA2-PSK ), che consente solo a colui che possiede il Router di accedervi, altrimenti se esso fosse senza protezione, chiunque potrebbe accedervi, ma visto che tutti sanno ( almeno spero ) che più PC connesssi ad una stessa rete essa viene rallentata, allora si ha la necessità di protezione.

Pratica

Pratica

Fatta questa piccola precisazione su quello che andremo a fare, andiamo ora a vedere "dal vivo" COME fare. I mezzi più adatti per far questo sono i seguenti :

- Un computer portatile con Installato Ubuntu 10.04 LTS ( o una versione precedente )

- Aircrack-ng per Linux Ubuntu

- Una buona Scheda Wireless ( io uso Atheros )

- Qualche minuto di pazienza

Procedimento :

Installiamo aircrack-ng da terminale digitando :

Successivamente ci verrà scritto che il programma che si sta installando occupa TOT capacità sul Disco, voi scrivete S per confermare, successivamente premete INVIO e attendete che il programma venga installato.

Una volta installato aircrack-ng siamo pronti a lavorare, come ? In questo modo :

Aprite il terminale, e digitate :

Questo comando serve per vedere qual'è il nome della vostra connessione ( su Ubuntu, perchè su Windows si chiama diversamente ), ecco un esempio della mia connessione wlan0

Ovviamente voi dovete vedere qual'è la vostra connessione orientandovi sull'IP. Come potete vedere, wlan0 presenta l'IP Gateway, ovvero 192.168.1.3 che è il mio IP Gateway, voi avrete il vostro.

Una volta individuata la rete, andiamo a vedere come vedere quali pacchetti stiamo scambiando al momento, digitando :

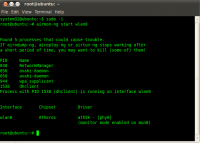

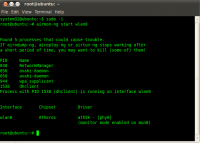

Il comando "airmon-ng" serve per vedere quali pacchetti stiamo scambiando, seguito dal nome dell'Interfaccia internet, che nel mio caso è "wlan0", ma voi ovviamente dovete mettere la vostra.

Ecco un esempio di come vi DOVREBBE apparire :

Bene, adesso andiamo a vedere il numero di pacchetti che stiamo scambiando con la nostra interfaccia ( nel mio caso wlan0 ), digitando il seguente comando :

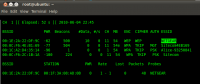

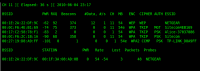

Il comando "airodump-ng" serve per vedere il numero di pacchetti che stiamo scambiando con la nostra interfaccia, ma "mon0" è il nome del Driver che ci permette di VISUALIZZARE le reti.

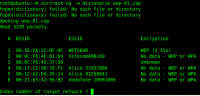

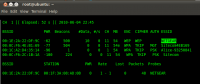

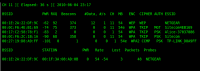

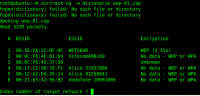

Ps : A voi potrebbe essere diverso, ma nella maggior parte dei casi se usate come Scheda Wireless Atheros, avrete lo stesso "mon0" come da me. Ecco cosa vi spunterà :

Come potete vedere, quello che ho evidenziato è il nome della MIA connessione che andremo a craccare, sotto c'è il nome delle altre connessioni disponibili ( ovviamente protette ). Una volta che avete individuate qualche Rete protetta craccare, fermate lo Sniffer con il comando "Ctrl+C".

Ps : Memorizzate il CANALE ( CH ) perchè ci servirà per analizzare il traffico di pacchetti che quella connessione scambia con la Rete.

Adesso fermiamo la cattura delle interfacce ( non dello SNiffer, ma della Scheda Wireless ) con il seguente comando :

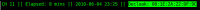

Vi verrà fuori una cosa del genere :

Notare che ho evideziato la scritta "removed" per farvi capire che se questa scritta non dovesse comparire, allora la cattura non è finita.

Una volta fatto questo, andiamo a visualizzare i processi che la connessione che abbiamo scelto sta usando, con il seguente comando :

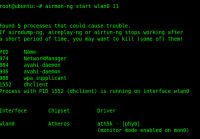

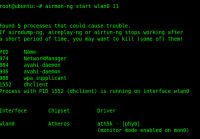

Dove "airmon-ng start wlan0" è il comando per visualizzare i processi che quella connessione sta usando, e 11 è il canale di Rete attraverso cui sta scambiando quei pacchetti.

Eccome come si presenterà :

Adesso procediamo con la cattura dei pacchetti che quella connessione sta scambiando, digitando :

Dove il comando "airodupm-ng" inizializa la funziona di cattura, seguita dal canale, seguita poi dal tipo di cifratura ( nel mio caso WEP ) e seguita dal nome della Scheda di Rete, cioè "mon0"

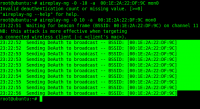

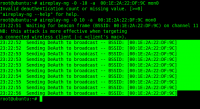

Ecco cosa succederà :

Ps : Più tempo lo tenete a catturare i pacchetti, meglio è.

Adesso apriamo un nuovo terminale, e digitiamo questo comando che ci servirà per inviare al Router delle connessioni, che servono per analizzare i pacchetti. Digitiamo quindi il seguente comando :

Dove il comando "aireplay-ng" inizializa la cattura, "-0 20" è il numero delle volte che io ho messo ( a piacere ovviamente ), grazie al quale si invia una richiesta al Router per poi analizzare i pacchetti. Dopo ho inserito il MAC ADDRESS con il comando "-a 00:1E:2A:22 F:9C" e poi dal nome della Scheda di Rete, cioè "mon0".

F:9C" e poi dal nome della Scheda di Rete, cioè "mon0".

Ecco come avviene la cosa :

Noterete che ho evidenziato il numero delle volte che il Router riceve la richiesta.

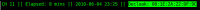

Ps : Nel primo terminale ( cioè quello che sta eseguendo la cattura ) dovete lasciarlo il più possibile a catturare, finchè non vi viene fuori questo :

La parte evidenziata è fondamentale, non dimenticate. Una volta che avete ricevuto il Decloak, fermate lo sniffer con "Ctrl+C".

Adesso procediamo con il vero craccaggio della rete da noi scelta con il seguente comando :

Dove "aircrack-ng" serve per dire al terminale che deve craccare qualcosa, quel qualcosa è seguito dal dizionario ( delle combinazioni di password : BruteForce ) e dal nome della cifrature con dopo "01.cap"

Un buon dizionario potrebbe essere

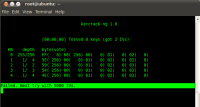

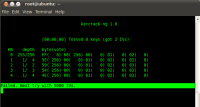

Ps : Se dovesse capitare che due connessioni usino lo stesso canale, si aprirà questa finestra dove vi verrà chiesto di scegliere su quale interfaccia eseguire la cattura :

Io ovviamente, sceglierò il numero 1, perchè nel mio caso la connessione è WEP e non WPA.

Successivamente vi spunterà questo :

Ho evidenziato quella stringa perchè non sto scambiando pacchetti con niente sul WEb, se stessi scaricando allora avrebbe potuto craccarla, ma non trovando con quali pacchetti effettuare il BruteForce, Aircrack-ng mi dice che ha fallito. A voi invece se state scaricando, o comunque state scaricando qualcosa, ve la cracca.

Consigli

Consigli

Il mio consiglio è quello di mettere una cifratura di tipo WPA, o meglio ancora WPA2, perchè sono più difficili da craccare. Quando dico difficili non dico nè impossibile, nè che richiede più passaggi, semplicemente che ci vuole più tempo.

Diritti

Diritti

La guida è mia, ma se volete postarla altrove quanto meno citate la fonte.

Ho deciso di struttuare la guida in 4 punti, così sarà MOLTO chiaro a tutti coloro che la leggeranno :

Quando compriamo un Router o un qualsiasi apparecchio che ci consenta la connessione ad Internet, siamo costretti a settarlo in modo che quando lo accendiamo, la Rete ci indentifichi, e quindi ci consenta la connessione ad essa; questo si chiama "Configurazione". Ma questo lo sapete già. Con la nascita della Globalizzazione ( 1981 ) il mondo entrò in una vera e propria Rivoluzione. Certo, esistono tanti tipi di Globalizzazione : sociale, politica, economica, culturale ecc...Ma quella che a noi interessa maggiormente è il punto di vista tecnologico. Quando accediamo per la prima volta alla rete Internet, essa deve poter riconoscerci, come ? Grazie all'ausilio dei Protocolli di rete. Un esempio banale ma abbastanza completto di Protocollo di Rete è l'IP ( Internet Protocol ). L'IP è come il telefono di casa, solo che il Telefono serve per identificarci nella rubrica telefonica, l'IP serve ad identificarci nella rete. Insieme ai Protocolli di Rete, si aggiungono i cosiddetti Packages ( ovvero PACCHETTI ). Essi sono costituiti da un insieme di informazioni che provengono da qualcosa, si associano a qualcosa, e sono destinati a qualcosa. Prendiamo per esempio l'utilizzo di un File Sharing ( ovvero quel programma che ci consente di poter scaricare ). Esso lavora in questo modo : Dal sito si scarica il Tracker ( informazione che proviene dal sito, in questo caso ), il Tracker si associa al nostro IP ( cosa che permette SOLO A NOI di scaricare quel file, altrimenti lo scaricherebbero tutti ) e infine il Tracker raggiunge la sua destinazione, ovvero il File Sharing dal quale noi lo andremo a scaricare. Quando ci identifichiamo nella rete, ogni singolo pacchetto che noi scambiamo con qualsiasi sito Internet, si associa al nostro IP, in modo tale da consentirci SOLO A NOI ( in quel momento ovviamente ) di fare quella determinata cosa. La rete non è sicura. Ogni giorno c'è qualcuno che cerca di penetrare qualche sistema informatico per poterlo usare a proprio vantaggio, o magari per fare dei test ( Penetration Test ). Uno di questi "Penetrarion Test" potrebbe proprio essere quello di Craccare una rete WiFi ( Wireless ). Ogni Router ha una sua protezione, composta da una cifratura con algoritmo ( WEP, WPA-PSK, WPA2-PSK ), che consente solo a colui che possiede il Router di accedervi, altrimenti se esso fosse senza protezione, chiunque potrebbe accedervi, ma visto che tutti sanno ( almeno spero ) che più PC connesssi ad una stessa rete essa viene rallentata, allora si ha la necessità di protezione.

Fatta questa piccola precisazione su quello che andremo a fare, andiamo ora a vedere "dal vivo" COME fare. I mezzi più adatti per far questo sono i seguenti :

- Un computer portatile con Installato Ubuntu 10.04 LTS ( o una versione precedente )

- Aircrack-ng per Linux Ubuntu

- Una buona Scheda Wireless ( io uso Atheros )

- Qualche minuto di pazienza

Procedimento :

Installiamo aircrack-ng da terminale digitando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Successivamente ci verrà scritto che il programma che si sta installando occupa TOT capacità sul Disco, voi scrivete S per confermare, successivamente premete INVIO e attendete che il programma venga installato.

Una volta installato aircrack-ng siamo pronti a lavorare, come ? In questo modo :

Aprite il terminale, e digitate :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Questo comando serve per vedere qual'è il nome della vostra connessione ( su Ubuntu, perchè su Windows si chiama diversamente ), ecco un esempio della mia connessione wlan0

Ovviamente voi dovete vedere qual'è la vostra connessione orientandovi sull'IP. Come potete vedere, wlan0 presenta l'IP Gateway, ovvero 192.168.1.3 che è il mio IP Gateway, voi avrete il vostro.

Una volta individuata la rete, andiamo a vedere come vedere quali pacchetti stiamo scambiando al momento, digitando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Il comando "airmon-ng" serve per vedere quali pacchetti stiamo scambiando, seguito dal nome dell'Interfaccia internet, che nel mio caso è "wlan0", ma voi ovviamente dovete mettere la vostra.

Ecco un esempio di come vi DOVREBBE apparire :

Bene, adesso andiamo a vedere il numero di pacchetti che stiamo scambiando con la nostra interfaccia ( nel mio caso wlan0 ), digitando il seguente comando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Il comando "airodump-ng" serve per vedere il numero di pacchetti che stiamo scambiando con la nostra interfaccia, ma "mon0" è il nome del Driver che ci permette di VISUALIZZARE le reti.

Ps : A voi potrebbe essere diverso, ma nella maggior parte dei casi se usate come Scheda Wireless Atheros, avrete lo stesso "mon0" come da me. Ecco cosa vi spunterà :

Come potete vedere, quello che ho evidenziato è il nome della MIA connessione che andremo a craccare, sotto c'è il nome delle altre connessioni disponibili ( ovviamente protette ). Una volta che avete individuate qualche Rete protetta craccare, fermate lo Sniffer con il comando "Ctrl+C".

Ps : Memorizzate il CANALE ( CH ) perchè ci servirà per analizzare il traffico di pacchetti che quella connessione scambia con la Rete.

Adesso fermiamo la cattura delle interfacce ( non dello SNiffer, ma della Scheda Wireless ) con il seguente comando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Vi verrà fuori una cosa del genere :

Notare che ho evideziato la scritta "removed" per farvi capire che se questa scritta non dovesse comparire, allora la cattura non è finita.

Una volta fatto questo, andiamo a visualizzare i processi che la connessione che abbiamo scelto sta usando, con il seguente comando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Dove "airmon-ng start wlan0" è il comando per visualizzare i processi che quella connessione sta usando, e 11 è il canale di Rete attraverso cui sta scambiando quei pacchetti.

Eccome come si presenterà :

Adesso procediamo con la cattura dei pacchetti che quella connessione sta scambiando, digitando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Dove il comando "airodupm-ng" inizializa la funziona di cattura, seguita dal canale, seguita poi dal tipo di cifratura ( nel mio caso WEP ) e seguita dal nome della Scheda di Rete, cioè "mon0"

Ecco cosa succederà :

Ps : Più tempo lo tenete a catturare i pacchetti, meglio è.

Adesso apriamo un nuovo terminale, e digitiamo questo comando che ci servirà per inviare al Router delle connessioni, che servono per analizzare i pacchetti. Digitiamo quindi il seguente comando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Dove il comando "aireplay-ng" inizializa la cattura, "-0 20" è il numero delle volte che io ho messo ( a piacere ovviamente ), grazie al quale si invia una richiesta al Router per poi analizzare i pacchetti. Dopo ho inserito il MAC ADDRESS con il comando "-a 00:1E:2A:22

Ecco come avviene la cosa :

Noterete che ho evidenziato il numero delle volte che il Router riceve la richiesta.

Ps : Nel primo terminale ( cioè quello che sta eseguendo la cattura ) dovete lasciarlo il più possibile a catturare, finchè non vi viene fuori questo :

La parte evidenziata è fondamentale, non dimenticate. Una volta che avete ricevuto il Decloak, fermate lo sniffer con "Ctrl+C".

Adesso procediamo con il vero craccaggio della rete da noi scelta con il seguente comando :

Codice:

Perfavore,

Entra

oppure

Registrati

per vedere i codici!

Dove "aircrack-ng" serve per dire al terminale che deve craccare qualcosa, quel qualcosa è seguito dal dizionario ( delle combinazioni di password : BruteForce ) e dal nome della cifrature con dopo "01.cap"

Un buon dizionario potrebbe essere

Perfavore,

Entra

oppure

Registrati

per vedere i Link!

, valido SOLO ED ESCLUSIVAMENTE per i router Alice.Ps : Se dovesse capitare che due connessioni usino lo stesso canale, si aprirà questa finestra dove vi verrà chiesto di scegliere su quale interfaccia eseguire la cattura :

Io ovviamente, sceglierò il numero 1, perchè nel mio caso la connessione è WEP e non WPA.

Successivamente vi spunterà questo :

Ho evidenziato quella stringa perchè non sto scambiando pacchetti con niente sul WEb, se stessi scaricando allora avrebbe potuto craccarla, ma non trovando con quali pacchetti effettuare il BruteForce, Aircrack-ng mi dice che ha fallito. A voi invece se state scaricando, o comunque state scaricando qualcosa, ve la cracca.

Il mio consiglio è quello di mettere una cifratura di tipo WPA, o meglio ancora WPA2, perchè sono più difficili da craccare. Quando dico difficili non dico nè impossibile, nè che richiede più passaggi, semplicemente che ci vuole più tempo.

La guida è mia, ma se volete postarla altrove quanto meno citate la fonte.

Ultima modifica: