Salve a tutti, in questo tutorial vi guiderò per craccare una rete wifi protetta da WPA o WPA2 senza usare un attacco dizionario il chè richiederebbero mesi o addirittura anni se la password è complicata, vi risparmio la parte di teoria visto che se siete entrati quì vi interesserebbe poco, iniziamo subito.

Di cosa avrete bisogno?

-Un adattatore wireless che supporta il monitor mode (Ho fatto il test con un TP-LINK TL-WN722N e con una ALFA AWUS036NHR da 2000mW ed entrambe funzionano)

-Backtrack5 r3 (anche installato su macchina virtuale va benissimo)

-Router da attaccare con il WPS unlocked (questo lo andremo a scoprire dopo se è locked o no)

Passi da seguire:

Passo 1:

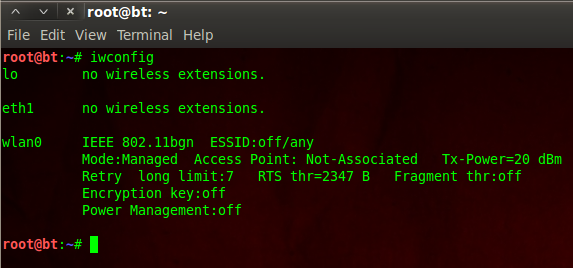

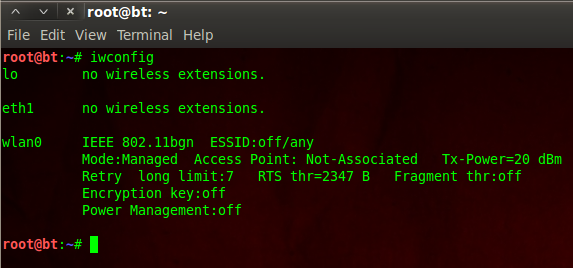

Con l'adattatore wireless attaccato aprite il terminare di backtrack e digitate "iwconfig" e premete invio, questo comando permette di vedere quali adattatori wireless sono disponibili, se non vi appare nulla significa che o l'adattatore è staccato oppure che i driver non sono installati.

Se tutto andrà bene vi verrà visualizzato un elenco così:

ps: non è detto che sia wlan0, nel mio caso è così ma potrebbe essere anche wlan1 o wlan2

Passo 2:

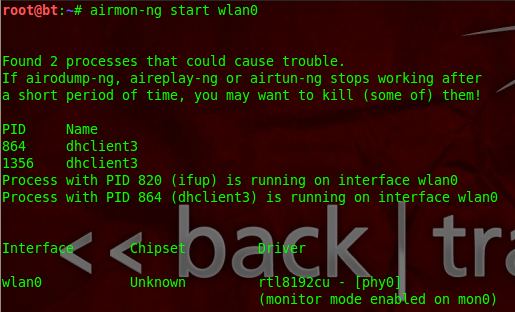

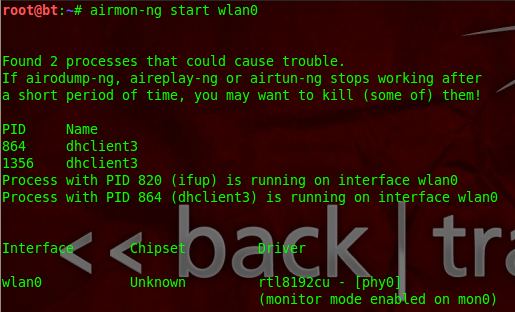

Una volta annotato il nome dell'adattatore (nel mio caso wlan0) digitiamo "airmon-ng start wlan0" e premiamo invio, questo comando serve a far partire una interfaccia da wlan0 per cambiare modalità in monitor mode che è quel che ci serve, a questo punto aspettate qualche secondo finchè non vi verrà scritto "monitor mode enabled on mon0" (anche in questo caso potrebbe non essere mon0 ma mon1 ecc.. basta che ve lo annotate), annotatevi il nome dell'interfaccia che nel mio caso è mon0 e continuiamo con il prossimo passo...

Passo3:

A questo punto possiamo controllare se nel router da attaccare il PWS non è bloccato, digitiamo "wash -i mon0" e premiamo invio (CTRL + C PER FERMARLO) questo comando praticamente filtra i router con il WPS e nella colonna "Locked" possiamo controllare se è attaccabile o meno, nel caso in cui sia Attaccabile ci dovrà essere scritto NO nella riga del router e nella colonna "Locked", mentre se c'è scritto YES significa che non è attaccabile attenzione!

A questo punto se è presente il router da attaccare nella lista premere CTRL+C per fermare la ricerca e copiamo il ESSID(che sarebbe l'indirizzo MAC) del router.Passo 4:

Una volta copiato l'ESSID del router da attaccare e una volta fermata la ricerca con CTRL+C possiamo proseguire...

Digitiamo:

reaver -i mon0 -b (EESID del router da attaccare) -S -L -vv

Sostituite le parentesi con l'indirizzo mac del router ad esempio:

reaver -i mon0 -b AA:BB:CC:11:22:33 -S -L -vv

A questo punto partirà l'attacco e da lì in poi dovrete aspettare il processo che durerà dalle 2 alle 10 ore circa, ala fine di tale processo vi verranno scritti in chiaro:

-La password del WPS

-Il nome del punto d'accesso

-La password WPA/WPA2

Consigli e informazioni:

-Reaver quando viene fermato durante il processo salva il proprio stato, ciò vi permette di riprendere l'attacco quando volete e quindi permette di riprendere l'attacco da dove lo avete fermato, molto comodo!

-Consiglo di stare il più vicino possibile al punto d'accesso in modo tale da non far apparire errori da reaver poichè ne seguirà un ritardo per il completamento del processo...

-Consiglio di installare Backtrack5 r3 su VMWare, sul sito ufficiale potete trovare il download fatto apposta per VMWare, ve lo consiglio perchè è più comodo e vi da meno problemi

-Consiglio di usare un MAC Spoofer per mascherare il vostro indirizzo mac dell'adattatore wireless, ciò vi permette di mascherare l'identità del vostro adattatore, ce ne sono molti in giro sul web di MAC Spoofer

Se avete domande o dubbi potete postare quì.

PS: Più il punto d'accesso e distane e più reaver ci metterà tempo

Ricordate che violare le reti wifi altrui è un reato penalmente perseguibile, nè io nè il forum ci prendiamo la responsabilità dell'uso che farete con questa guida

Di cosa avrete bisogno?

-Un adattatore wireless che supporta il monitor mode (Ho fatto il test con un TP-LINK TL-WN722N e con una ALFA AWUS036NHR da 2000mW ed entrambe funzionano)

-Backtrack5 r3 (anche installato su macchina virtuale va benissimo)

-Router da attaccare con il WPS unlocked (questo lo andremo a scoprire dopo se è locked o no)

Passi da seguire:

Passo 1:

Con l'adattatore wireless attaccato aprite il terminare di backtrack e digitate "iwconfig" e premete invio, questo comando permette di vedere quali adattatori wireless sono disponibili, se non vi appare nulla significa che o l'adattatore è staccato oppure che i driver non sono installati.

Se tutto andrà bene vi verrà visualizzato un elenco così:

ps: non è detto che sia wlan0, nel mio caso è così ma potrebbe essere anche wlan1 o wlan2

Passo 2:

Una volta annotato il nome dell'adattatore (nel mio caso wlan0) digitiamo "airmon-ng start wlan0" e premiamo invio, questo comando serve a far partire una interfaccia da wlan0 per cambiare modalità in monitor mode che è quel che ci serve, a questo punto aspettate qualche secondo finchè non vi verrà scritto "monitor mode enabled on mon0" (anche in questo caso potrebbe non essere mon0 ma mon1 ecc.. basta che ve lo annotate), annotatevi il nome dell'interfaccia che nel mio caso è mon0 e continuiamo con il prossimo passo...

Passo3:

A questo punto possiamo controllare se nel router da attaccare il PWS non è bloccato, digitiamo "wash -i mon0" e premiamo invio (CTRL + C PER FERMARLO) questo comando praticamente filtra i router con il WPS e nella colonna "Locked" possiamo controllare se è attaccabile o meno, nel caso in cui sia Attaccabile ci dovrà essere scritto NO nella riga del router e nella colonna "Locked", mentre se c'è scritto YES significa che non è attaccabile attenzione!

A questo punto se è presente il router da attaccare nella lista premere CTRL+C per fermare la ricerca e copiamo il ESSID(che sarebbe l'indirizzo MAC) del router.Passo 4:

Una volta copiato l'ESSID del router da attaccare e una volta fermata la ricerca con CTRL+C possiamo proseguire...

Digitiamo:

reaver -i mon0 -b (EESID del router da attaccare) -S -L -vv

Sostituite le parentesi con l'indirizzo mac del router ad esempio:

reaver -i mon0 -b AA:BB:CC:11:22:33 -S -L -vv

A questo punto partirà l'attacco e da lì in poi dovrete aspettare il processo che durerà dalle 2 alle 10 ore circa, ala fine di tale processo vi verranno scritti in chiaro:

-La password del WPS

-Il nome del punto d'accesso

-La password WPA/WPA2

Consigli e informazioni:

-Reaver quando viene fermato durante il processo salva il proprio stato, ciò vi permette di riprendere l'attacco quando volete e quindi permette di riprendere l'attacco da dove lo avete fermato, molto comodo!

-Consiglo di stare il più vicino possibile al punto d'accesso in modo tale da non far apparire errori da reaver poichè ne seguirà un ritardo per il completamento del processo...

-Consiglio di installare Backtrack5 r3 su VMWare, sul sito ufficiale potete trovare il download fatto apposta per VMWare, ve lo consiglio perchè è più comodo e vi da meno problemi

-Consiglio di usare un MAC Spoofer per mascherare il vostro indirizzo mac dell'adattatore wireless, ciò vi permette di mascherare l'identità del vostro adattatore, ce ne sono molti in giro sul web di MAC Spoofer

Se avete domande o dubbi potete postare quì.

PS: Più il punto d'accesso e distane e più reaver ci metterà tempo

Ricordate che violare le reti wifi altrui è un reato penalmente perseguibile, nè io nè il forum ci prendiamo la responsabilità dell'uso che farete con questa guida

Ultima modifica: